《NISTIR 8202 區塊鏈技術概述》 (Blockchain Technology Overview)

By Dylan Yaga, Peter Mell, Nik Roby and Karen Scarfone

美國國家標準暨技術研究院

National Institute of Standards and Technology (NIST), USA

This publication is available free of charge from:

https://doi.org/10.6028/NIST.IR.8202

筆者前言: 筆者第一次接觸編碼加密技術,是在1990’s研讀博士班時期,所選修數統系7字頭有關 Simulation (模擬)課程,主要在解決 Modeling under Uncertainty. 授課老師是一位知名的美國洲際導彈演算學專家,所以課堂上不乏來自各國政府所支持的學生,包括來自美國敵對國的。只是沒想到,因著在社群資源規劃以社群雲佈建與營運模式,與在2018年9月開始,第一次接觸時間銀行系統,直接進入區塊鏈(Blockchain)與人工智慧(Artificial Intelligence, AI)資通科技創新應用領域。而當時的學術訓練,也著實提供了不少完整的知識框架與基礎。

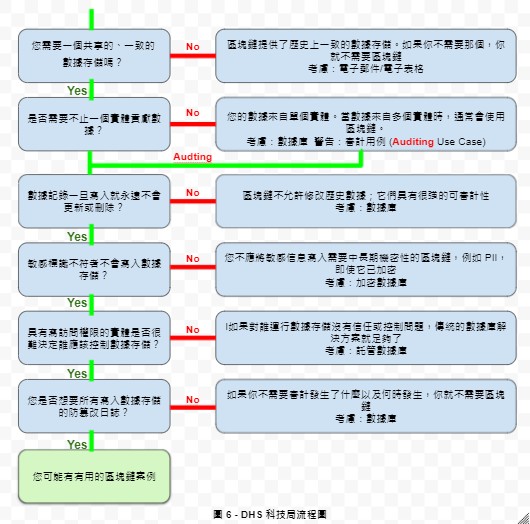

這篇《NISTIR 8202 區塊鏈技術概述》 (Blockchain Technology Overview),算是一個最具美國政府官方立場與觀點的報告。因著 “Figure 6 – DHS Science & Technology Directorate Flowchart” (圖 6 – DHS 科技局流程圖) 也算是筆者找到一個客觀流程圖,以回應與因應 “你需要區塊鏈嗎?” (Do you need a blockchain?) 的概述文章。這不只是到底全球社區/群交換所與時間銀行系統與相關單位網絡,必須要問是深切資通科技創新核心問題。應該也是事關全球社區永續發展目標的主要與相關參予者,必須要問的最核心科技創新問題。

由於這報告書總計9章l68頁,筆者選擇僅翻譯7、8與9章結論,期讓非習慣英文閱讀與資通專業者,有一初步性瞭解什麼是區塊鏈技術,不需要凡事只是為了區塊鏈,而去追逐區塊鏈。誠如,不需要為了時間銀行,而去追逐時間銀行系統與相關計劃項目一樣。

歡迎點閱已搜集建立的 Blockchain | 區塊鏈 文章!

最後,《白石CES時間銀行社群雲》(KCE2CES Community Cloud) 致力於全年無休《誠如台灣總統盃黑客松》社區/社群創新實踐模式! 歡迎來自台灣與台灣以外的法人/自然人單位,一起來參予實踐「e 起共善經濟」! 因為,在這裏,我們沒有提案截止日,只有致力社區/社群SDGs永續創新! 歡迎您的法人或是自然人單位,同樣在致力邁進聯合國永續發展目標 (UN Sustainable Development Goals, SDGs 17) 創新管理最後一哩路: 社區/社群單位者,與我們聯絡。

英中參照閱讀: NISTIR 8202 Blockchain Technology Overview | NISTIR 8202 區塊鏈技術概述

本文開始:

“…使用區塊鏈技術並不是靈丹妙藥,還有一些問題必須考慮,例如如何處理惡意用戶、如何應用控制以及實施的局限性。除了需要考慮的技術問題之外,還有影響網絡行為的運營和治理問題。例如,在本文檔稍後描述的許可區塊鏈網絡中,存在圍繞哪些實體或哪些實體將為預期用戶群運營和管理網絡的設計問題。…” (p. 7)

“…The use of blockchain technology is not a silver bullet, and there are issues that must be considered such as how to deal with malicious users, how controls are applied, and the limitations of the implementations. Beyond the technology issues that need to be considered, there are operational and governance issues that affect the behavior of the network. For example, in permissioned blockchain networks, described later in this document, there are design issues surrounding what entity or entities will operate and govern the network for the intended user base…” (p. 7)

7 區塊鏈的局限性和誤解 (Blockchain Limitations and Misconceptions)

有一種過度炒作和過度使用大多數新興技術的趨勢。許多項目將嘗試整合該技術,即使它是不必要的。這源於該技術相對較新且未被很好地理解,該技術被誤解所包圍,以及害怕錯過。區塊鏈技術也未能倖免。本節重點介紹區塊鏈技術的一些局限性和誤解。

7.1 不變性 (Immutability)

大多數關於區塊鏈技術的出版物都將區塊鏈分類賬描述為不可變的。然而,嚴格來說這並不正確。它們具有防篡改記錄(Tamper Evident) 和防篡改(Tamper Resistant)特性,這就是它們在金融交易中受到信任的原因。它們不能被認為是完全不可變的,因為在某些情況下可以修改區塊鏈。在本節中,我們將研究違反區塊鏈分類賬不變性概念的不同方式。

區塊鏈本身不能被認為是完全不可變的。對於某些區塊鏈實現,最近發布的或“尾”塊可能會被替換(由具有不同“尾”塊的更長的替代鏈)。如前所述,當存在多個競爭鏈時,大多數區塊鏈網絡使用採用最長鏈(投入最多工作的鏈)作為真理的策略。如果兩條鏈競爭,但每條鏈都包含自己獨特的尾塊序列,以較長者為準。然而,這並不意味著被替換區塊中的交易會丟失——而是它們可能已被包含在不同的區塊中或返回到待處理的交易池中。尾區塊的這種弱不變性是大多數區塊鏈網絡用戶在考慮交易有效之前等待幾個區塊創建的原因。

對於無需許可的區塊鏈網絡,採用更長的替代區塊鏈可能是一種稱為 51% 攻擊 [19] 的攻擊形式的結果。為此,攻擊者只需獲得足夠的資源即可超過區塊鏈網絡其餘部分的區塊創建速度(持有超過 51% 的用於生產新區塊的資源)。根據區塊鏈網絡的規模,這可能是由國家級參與者進行的成本非常高的攻擊 [20]。攻擊者希望進行更改的區塊鏈越靠後,執行此類攻擊的成本就會越高。這種攻擊在技術上並不困難(例如,它只是重複區塊鏈實現的正常過程,但是選擇包含或省略的交易,並且速度更快),只是代價高昂。

對於許可的區塊鏈網絡,可以減輕這種攻擊。通常有一個區塊鏈網絡用戶的所有者或聯盟,允許發布節點加入區塊鏈網絡並從區塊鏈網絡中刪除發布節點,這給了他們很大的控制權。不太可能存在競爭鏈,因為所有者或聯盟可以強制發布節點公平協作,因為不合作的發布節點可以簡單地刪除他們的特權。區塊鏈網絡用戶可能有額外的法律合同,其中可能包括不當行為條款和採取法律行動的能力。雖然這種控制對於防止不當行為很有用,但它意味著如果所有者或財團需要,可以通過合法方法替換任意數量的塊。

7.2 參與區塊鏈治理的用戶 (Users Involved in Blockchain Governance)

區塊鏈網絡的治理涉及指導和控制區塊鏈網絡的規則、實踐和流程。一個常見的誤解是,區塊鏈網絡是沒有控制權和所有權的系統。短語“沒有人控制區塊鏈!”經常被驚呼。這並不嚴格。許可的區塊鏈網絡通常由管理區塊鏈網絡的所有者或財團設置和運行。未經許可的區塊鏈網絡通常由區塊鏈網絡用戶、發布節點和軟件開發人員管理。每個組都有一定程度的控制,影響區塊鏈網絡的發展方向。

軟件開發人員創建區塊鏈網絡使用的區塊鏈軟件。由於大多數區塊鏈技術都是開源的,因此可以檢查源代碼,並獨立編譯;甚至可以創建單獨但兼容的軟件來繞過開發人員發布的預編譯軟件。然而,並不是每個用戶都有能力做到這一點,這意味著區塊鏈軟件的開發者將在區塊鏈網絡的治理中發揮重要作用。這些開發人員可能會為整個社區的利益行事並被追究責任。例如,2013 年比特幣開發者發布了最受歡迎的比特幣客戶端的新版本,該客戶端引入了一個缺陷並啟動了兩個相互競爭的區塊鏈。開發人員必須決定要么保留新版本(尚未被所有人採用)或恢復到舊版本 [21]。任何一種選擇都會導致一條鏈被丟棄——並且一些區塊鏈網絡用戶的交易變得無效。開發者做出選擇,恢復到舊版本,成功控制了比特幣區塊鏈的進程。

這個例子是一個無意的分叉;但是,開發人員可以有目的地設計區塊鏈軟件的更新以更改區塊鏈協議或格式。通過足夠的用戶採用,可以創建成功的分叉。區塊鏈軟件更新的這種分支經常被詳細討論並與相關用戶協調。對於無需許可的區塊鏈網絡,這通常是發布節點。在事件發生之前,通常有一個很長的討論和採用期,所有用戶必須在某個選定的區塊切換到新更新的區塊鏈軟件,以繼續在新的“主”分叉上記錄交易。

對於無需許可的區塊鏈網絡,雖然開發者保持著很大的影響力,但用戶可以通過拒絕安裝更新的軟件來拒絕開發者的更改。在區塊鏈網絡用戶中,發布節點擁有重要的控制權,因為他們創建和發布新區塊。用戶群通常採用發布節點產生的塊,但不是必需的。這樣做的一個有趣的副作用是,無需許可的區塊鏈網絡本質上是由發布節點統治的,並且可能會通過迫使一部分用戶採用他們可能不同意的更改以留在主分叉上,從而將一部分用戶邊緣化。

對於許可的區塊鏈網絡,控制和治理由相關所有者或財團的成員驅動。聯盟可以管理誰可以加入網絡、成員何時從網絡中移除、智能合約的編碼指南等。

總之,軟件開發者、發布節點和區塊鏈網絡用戶都在區塊鏈網絡治理中發揮著作用。

7.3 超越數位 ( Beyond the Digital)

區塊鏈網絡與它們自己的數位系統中的數據配合得非常好。但是,當他們需要與現實世界進行交互時,就會出現一些問題(通常稱為 Oracle 問題 [22])。區塊鏈網絡可以是記錄人類輸入數據以及來自現實世界的傳感器輸入數據的地方,但可能無法確定輸入數據是否反映了現實世界的事件。傳感器可能出現故障並記錄不准確的數據。人類可能會記錄虛假信息(有意或無意)。這些問題並非針對區塊鏈網絡,而是針對整個數位系統。然而,對於匿名的區塊鏈網絡,處理數位網絡之外的數據虛假陳述可能尤其成問題。

例如,如果進行了加密貨幣交易以購買真實世界的物品,則無法在區塊鏈網絡內確定貨物是否發生,而無需依賴外部傳感器或人工輸入。

許多項目都試圖解決“Oracle 問題”,並創建可靠的機制以既可靠又準確的方式攝取外部數據。例如,像“Oraclize”這樣的項目提供了獲取 Web API 數據並將其轉換為區塊鏈可讀字節/操作碼的機制。在分散式應用程序的背景下,這些項目可能被視為集中式,因為它們為攻擊者提供了單點故障以進行妥協。因此,最近出現了像“可挖掘的 Oracle 合同”[23] 這樣的項目,以一種受區塊鏈技術啟發並建立在既定共識模型和經濟激勵之上的方式來實現 Oracle 攝取。

7.4 區塊鏈死亡 (Blockchain Death)

傳統的中心化系統不斷被創建和刪除,區塊鏈網絡可能不會有所不同。但是,因為它們是去中心化的,所以當區塊鏈網絡“關閉”時,它可能永遠不會完全關閉,並且可能總是有一些揮之不去的區塊鏈節點在運行。

一個失效的區塊鏈不適合作為歷史記錄,因為沒有很多發布節點,惡意用戶可以很容易地壓制剩下的少數發布節點並重做和替換任意數量的塊。

7.5 網絡安全 (Cybersecurity)

區塊鏈技術的使用並不能消除需要深思熟慮和主動風險管理的固有網絡安全風險。許多這些固有風險都涉及人為因素。因此,強大的網絡安全計劃對於保護網絡和參與組織免受網絡威脅仍然至關重要,尤其是當黑客對區塊鏈網絡及其漏洞有了更多了解時。

現有的網絡安全標準和指南對於確保連接和/或依賴區塊鏈網絡的系統的安全性仍然高度相關。考慮到區塊鏈技術的特定屬性,現有標準和指南為保護區塊鏈網絡免受網絡攻擊提供了堅實的基礎。

除了一般原則和控制之外,還有與區塊鏈技術相關的特定網絡安全標準,這些標準已經存在並被許多行業廣泛使用。例如,NIST 網絡安全框架明確指出,它“不是管理網絡安全風險的萬能方法”,因為“組織將繼續面臨獨特的風險——不同的威脅、不同的漏洞、不同的風險容忍度——以及他們在[框架]中實施的做法會有所不同。”話雖如此,即使該框架不是專門為區塊鏈技術設計的,其標準也足夠廣泛,足以涵蓋區塊鏈技術,並幫助機構制定政策和流程來識別和控制影響區塊鏈技術的風險。

7.5.1 網絡和基於網絡的攻擊 (Cyber and Network-based Attacks)

由於具有防篡改和防篡改設計,區塊鏈技術被吹捧為極其安全——一旦交易提交到區塊鏈,通常就無法更改。但是,這僅適用於已包含在已發佈區塊中的交易。尚未包含在區塊鏈內已發佈區塊中的交易容易受到多種類型的攻擊。對於具有交易時間戳的區塊鏈網絡,欺騙時間或調整訂購服務成員的時鐘可能對交易產生正面或負面影響,使時間和時間通信成為攻擊向量。拒絕服務攻擊可以在區塊鏈平台上進行,也可以在平台上實現的智能合約上進行。

區塊鏈網絡及其應用程序無法免受惡意行為者的影響,他們可以進行網絡掃描和偵察以發現和利用漏洞並發起零日攻擊。在急於部署基於區塊鏈的服務時,新編碼的應用程序(如智能合約)可能包含新的和已知的漏洞和部署弱點,這些漏洞將被發現,然後通過網絡進行攻擊,就像今天的網站或應用程序受到攻擊一樣。

7.6 惡意用戶 (Malicious Users)

雖然區塊鏈網絡可以強制執行交易規則和規範,但它不能強制執行用戶行為準則。這在無需許可的區塊鏈網絡中是有問題的,因為用戶是匿名的,並且區塊鏈網絡用戶標識符和系統用戶之間沒有一對一的映射。無需許可的區塊鏈網絡通常會提供獎勵(例如,加密貨幣)以激勵用戶公平行事;但是,如果能提供更大的回報,有些人可能會選擇惡意行事。惡意用戶面臨的最大問題是獲得足夠的權力(無論是系統中的股份、處理能力等)來造成損害。一旦創建了足夠大的惡意串通,惡意挖礦行為可能包括:

• 忽略來自特定用戶、節點甚至整個國家的交易。

• 秘密創建一個經過修改的替代鏈,然後在替代鏈比真實鍊長時提交它。誠實的節點將切換到完成“工作”最多的鏈(根據區塊鏈協議)。這可能會攻擊區塊鏈網絡防篡改和防篡改的原則 [24]。

• 拒絕將區塊傳輸到其他節點,從本質上擾亂了信息的分發(如果區塊鏈網絡足夠去中心化,這不是問題)。

雖然惡意用戶可能會令人煩惱並造成短期傷害,但區塊鏈網絡可以執行硬分叉來對抗他們。所造成的損害(金錢損失)是否會被逆轉將取決於區塊鏈網絡的開發者和用戶。

除了存在網絡的惡意用戶之外,許可區塊鏈網絡基礎設施的管理員也可能會採取惡意行為。例如,基礎設施管理員可能(取決於確切的配置)接管區塊生產、排除某些用戶執行交易、重寫區塊歷史、雙花硬幣、刪除資源或重新路由或阻止網絡連接。

7.7 沒有信任 (No Trust)

另一個常見的誤解來自人們聽說區塊鏈中沒有“受信任的第三方”,並假設區塊鏈網絡是“無需信任的”環境。雖然在無需許可的區塊鏈網絡中沒有可信的第三方認證交易(在許可系統中不太清楚,因為這些系統的管理員通過授予用戶准入和權限來充當信任的管理員),但仍然需要大量的信任在區塊鏈網絡中工作:

• 信任所使用的密碼技術。例如,加密算法或實現可能存在缺陷。

• 相信智能合約的正確和無錯誤操作,它可能有意想不到的漏洞和缺陷。

• 相信軟件開發人員能夠生產出盡可能沒有錯誤的軟件。

• 相信區塊鏈的大多數用戶不會秘密勾結。如果單個團體或個人可以控制所有區塊創建能力的 50% 以上,則有可能顛覆未經許可的區塊鏈網絡。然而,通常獲得必要的計算能力是非常昂貴的。

• 對於未運行完整節點的區塊鏈網絡用戶,相信節點會公平地接受和處理交易。

7.8 資源使用 (Resource Usage)

區塊鏈技術使全球網絡成為可能,在該網絡中,每筆交易都經過驗證,並且區塊鏈在眾多用戶之間保持同步。對於使用工作量證明的區塊鏈網絡,有許多發布節點花費大量處理時間,更重要的是,消耗大量電力。工作量證明方法是解決“難解,易驗證”的證明的有效方法;然而,它通常需要大量的資源使用。由於它們的應用和信任模型不同,許多許可的區塊鏈技術不使用資源密集型證明,而是利用不同的機制來達成共識。

工作證明共識模型是為系統用戶之間幾乎沒有信任的情況而設計的。它確保發布節點始終能夠解決難題,從而控制區塊鏈和添加到其中的交易,從而確保發布節點無法玩弄系統 10。然而,圍繞工作量證明共識模型的一個主要問題是它在解決難題時使用的能量。

10 使用旨在保護系統的規則和程序來操縱系統以獲得所需的結果。

使用的能源量通常不是微不足道的。例如,一些人估計目前比特幣區塊鏈網絡使用的電量與愛爾蘭整個國家大致相同 [25]。也有人推測,到 2020 年,比特幣區塊鏈網絡將消耗與丹麥整個國家一樣多的電力 [26][27][28]。軟件和硬件將繼續改進,從而更有效地解決難題(減少使用的電量)[29]。然而,區塊鏈網絡也在不斷增長,導致拼圖難度增加。

每當創建新的完整節點時,都會對資源造成額外壓力;節點必須獲得(通常通過下載)大部分或全部區塊鏈數據(比特幣的區塊鏈數據超過 175 GB 並且在撰寫本文時還在增長)[30]。此過程使用大量網絡帶寬。

7.9 出塊獎勵不足 ( Inadequate Block Publishing Rewards)

一個潛在的限制是發佈區塊獎勵不足的風險。競爭加劇、對發布節點池做出有意義貢獻所需的計算資源增加以及加密貨幣市場高度波動的市場價格相結合,造成了任何給定加密貨幣的預期回報可能低於運行所需的電力成本的風險發布節點軟件。因此,其他加密貨幣的預期回報可能更具吸引力。

無法始終如一地充分獎勵發布節點的加密貨幣可能會延遲發佈區塊和處理交易。因此,這些延遲可能會降低對加密貨幣的信心,進一步降低其市場價值。然後,發布節點為該加密貨幣的發布工作做出貢獻的吸引力可能會越來越小。更糟糕的是,這種被削弱的加密貨幣容易受到擁有大量資源的節點的攻擊,這些節點可能會惡意改變區塊鏈或拒絕為嘗試提交交易的用戶提供服務。

7.10 公鑰基礎設施和身份 (Public Key Infrastructure and Identity)

當聽到區塊鏈技術包含公鑰基礎設施時,一些人立即認為它本質上支持身份。事實並非如此,因為私鑰對與用戶之間可能不存在一對一的關係(一個用戶可以擁有多個私鑰),區塊鏈地址和公鑰之間也不存在一對一的關係(可以從單個公鑰派生多個地址)。

數位簽名通常用於在網絡安全領域證明身份,這可能會導致對區塊鏈在身份管理中的潛在應用產生混淆。區塊鏈的交易簽名驗證過程將交易與私鑰的所有者聯繫起來,但不提供將現實世界的身份與這些所有者相關聯的設施。在某些情況下,可以將真實世界的身份與私鑰連接起來,但這些連接是通過區塊鏈外部的流程建立的,並且不受區塊鏈的明確支持。例如,執法機構可以從將交易與特定個人聯繫起來的交易所索取記錄。另一個例子是個人在其個人網站或社交媒體頁面上發布用於捐贈的加密貨幣地址,這將提供從地址到現實世界身份的鏈接。

雖然可以在需要分佈式賬本組件的身份管理框架中使用區塊鏈技術,但重要的是要了解典型的區塊鏈實施並非旨在用作獨立的身份管理系統。擁有安全的數位身份不僅僅是簡單地實施區塊鏈。

8 應用注意事項 (Application Considerations)

由於區塊鏈技術仍然是新的,許多組織正在尋找將其納入其業務的方法。對錯過這項技術的恐懼非常高,大多數組織都將這個問題視為“我們想在某個地方使用區塊鏈,我們在哪裡可以做到這一點?”這導致對該技術的失望,因為它不能普遍應用。更好的方法是首先了解區塊鏈技術,它適用於何處,然後確定可能適合區塊鏈範式的系統(新舊)。

如果活動或系統需要以下功能,則區塊鏈技術解決方案可能是合適的:

• 許多參與者

• 分佈式參與者

• 想要或需要缺乏可信賴的第三方

• 工作流程本質上是交易性的(例如,各方之間的數位資產/信息傳輸)

• 需要一個全球稀缺的數位標識符(即數位藝術、數位土地、數位財產)

• 需要去中心化的命名服務或有序註冊

• 需要一個加密安全的所有權系統

• 需要減少或消除和解和爭議解決的手動工作

• 需要能夠實時監控監管者和受監管實體之間的活動

• 需要在參與者之間共享數位資產的完整來源和完整的交易歷史

一些機構和組織製定了指南,以幫助確定區塊鏈是否適合特定系統或活動,以及哪種區塊鏈技術最受益。在本節中,重點介紹了來自多個不同部門的一些文章和建議——聯邦政府、學術界、技術出版物、技術網站和軟件開發人員。

美國國土安全部 (DHS: The United States Department of Homeland Security) 科學與技術局一直在研究區塊鏈技術,並創建了一個流程圖來幫助人們確定開發計劃是否需要區塊鏈。經許可,此處複製流程圖 Figure 6 – DHS Science & Technology Directorate Flowchart。

美國技術和工業諮詢委員會 (ACT-IAC) 一直在開發區塊鏈技術入門和區塊鏈手冊。 ACT-IAC 是一種公共/私人合作夥伴關係,可促進政府和行業專家之間的合作和討論。 ACT-IAC 開發了一份區塊鏈入門文檔 [31],旨在提供該技術的概述。第二個文件是區塊鏈劇本 [32],提供了一組帶有權重的問題,以幫助組織考慮該技術。

不乏標題為“你需要區塊鏈嗎?”的白皮書和新聞文章。瑞士 Eidgenössische Technische Hochschule (ETH) 蘇黎世大學的兩名計算機科學家撰寫了一份名為“你需要區塊鏈嗎?”的白皮書。 [33] 提供了幾個用例的背景、屬性和批判性觀點。儘管不是由作者創建的,一個網站 [34] 已經以交互形式實現了論文中呈現的流程圖。然而,檢查流程圖邏輯以及網站代碼,大多數路徑導致“否”,只有少數路徑導致“可能”。這種對技術的批判性觀點是大多數組織應該採取的觀點。組織應該檢查現有技術是否可以更好地解決他們的問題。

電氣和電子工程師協會 (IEEE) 在其 Spectrum 雜誌上發表了文章“你需要區塊鏈嗎?”[35]。這篇文章強調了區塊鏈可能提供的效用(作為一種反審查工具),但也討論了擺脫傳統系統必須做出的權衡。去除受信任的第三方意味著依賴多個來源的“非關聯參與者”協同行動,這取決於區塊鏈平台的類型,可能難以治理。文章還討論了該技術正在快速變化 – 因此很難預測幾年後它會在哪裡結束。文章包含自己的流程圖,以幫助讀者決定是否需要區塊鏈。最後,文章以以下聲明結尾:“但你也應該考慮根本不需要區塊鏈的可能性。”這與那些可能迫切希望將區塊鏈納入其組織投資組合的人有關。

技術網站還要求組織密切關注該技術並僅在必要時應用它。 Coindesk 是一家專門從事加密貨幣和區塊鏈新聞、技術問題和社論的技術網站,撰寫了“除非您確實需要,否則不要使用區塊鏈”[36] 的文章。這篇文章給出了一些小例子,說明當今大多數數據是如何由孤立的組織擁有的,而作為用戶,我們只向他們提供這些數據。它詢問如果用戶擁有他們的所有數據,世界會是什麼樣子。這篇文章指出,區塊鏈技術的最大好處是它的去中心化,可以用這篇文章的最關鍵點來概括:“儘管有一些炒作,但區塊鏈‘效率極低’,拉維坎特說。 “當你需要權力下放時,付出代價是值得的,但當你不需要時就不是了。”

甚至軟件開發人員也在敦促組織檢查技術的關鍵方面以及如何將其應用於問題。一位這樣的開發人員在網站 C# Corner 上寫了文章“你需要區塊鏈嗎”[37]。本文涉及區塊鏈技術的歷史,並揭示了使用區塊鏈技術的一個主要原因:“區塊鏈為交易系統帶來了信任。”

通過利用區塊鏈加密信任,可以將之前的信任度從不信任度引入到低信任度系統中。文章接著提出了幾個尖銳的問題(並提供了流程圖),以幫助確定區塊鏈網絡是否有益。

雖然上面提到了幾個決定區塊鏈是否適用的來源,但還有更多。大多數圍繞區塊鏈技術的建議是:調查它並在合適的情況下使用它——而不是因為它是新的。

8.1 其他區塊鏈注意事項 (Additional Blockchain Considerations)

在決定是否使用區塊鏈時,必須考慮其他因素,並確定這些因素是否會限制一個人使用區塊鏈或特定類型區塊鏈的能力:

• 數據可見性

o 獲得許可的區塊鏈網絡可能會也可能不會公開披露區塊鏈數據。數據可能只對區塊鏈網絡內的人可用。考慮數據可能受政策或法規(例如個人身份信息 (PII) 或通用數據保護法規 (GDPR) 法規)管轄的場景。即使在許可的區塊鏈網絡中,諸如此類的數據也可能適合或不適合存儲。

o 無需許可的區塊鏈網絡可以允許任何人檢查區塊鏈並為區塊鏈做出貢獻。數據一般是公開的。這導致必須考慮的幾個問題。應用程序的數據是否需要對所有人可用?擁有公開數據有什麼危害嗎?

• 完整的交易歷史——一些區塊鏈網絡提供數位資產的完整公共歷史——從創建到包含它的每筆交易。此功能可能對某些解決方案有利,但對其他解決方案不利。

• 虛假數據輸入——由於多個用戶都在為區塊鏈做出貢獻,因此一些用戶可能會提交虛假數據,模仿來自有效來源的數據(例如傳感器數據)。很難對進入區塊鏈網絡的數據進行自動化驗證。智能合約實施可能會提供額外的檢查,以幫助在可能的情況下驗證數據。

• 防篡改和防篡改數據——許多應用程序遵循數據的“CRUD”(創建、讀取、更新、刪除)功能。對於區塊鏈,只有“CR”(創建、讀取)。如果找到較新版本,可以採用一些方法來“棄用”舊數據,但沒有原始數據的刪除過程。通過使用新交易來修改和更新以前的交易,可以在提供完整歷史記錄的同時更新數據。但是,即使新交易將舊交易標記為“已刪除” – 數據仍然存在於區塊鏈數據中,即使它沒有顯示在處理數據的應用程序中。

• 每秒交易數——交易處理速度高度依賴於所使用的共識模型。由於區塊的發佈時間很慢(通常以秒為單位,但有時以分鐘為單位),目前許多無需許可的區塊鏈網絡上的交易與其他信息技術解決方案的執行速度不同。因此,在等待數據發佈時,區塊鏈相關應用程序可能會出現一些放緩。必須問他們的應用程序是否可以處理相對較慢的事務處理?

• 合規性——區塊鏈技術的使用並不排除系統遵守任何適用的法律和法規。例如,在與 PII 或 GDPR 相關的立法和政策方面存在許多合規性考慮,這些立法和政策確定不應將某些信息放在區塊鏈上。此外,某些國家/地區可能會限制可以跨其地理邊界傳輸的數據類型。在其他情況下,某些立法可能規定金融交易的“首次寫入”必須寫入存在於其邊界內的節點。在任何這些情況下,公共的、無需許可的鏈可能不太合適,需要使用許可或混合方法來滿足監管需求。法律法規的另一個示例適用於管理聯邦記錄的任何區塊鏈網絡。聯邦記錄受許多法律和法規的約束。 11 聯邦機構本身在使用區塊鏈技術時必須遵循特定的聯邦準則。 12

• 權限——對於獲得許可的區塊鏈網絡,需要考慮權限本身

o 粒度 – 系統內的權限是否允許用戶可能需要的特定角色(以基於角色的訪問控制方法等方式)在系統內執行操作的足夠粒度

許可的區塊鏈網絡允許更傳統的角色,如管理員、用戶、驗證者、審計員等。

o 管理——誰可以管理權限?一旦為用戶管理了權限,是否可以輕鬆撤銷它們?

• 節點多樣性——區塊鏈網絡的強大程度取決於參與網絡的所有現有節點的總和。如果所有節點共享相似的硬件、軟件、地理位置和消息傳遞模式,則存在與未發現的安全漏洞的可能性相關的一定程度的風險。這種風險通過異構設備網絡的去中心化來減輕,這可以定義為“任何一個節點和廣義集合之間的非共享特徵”

11 例如在國家檔案和記錄管理局手冊中找到的 https://www.archives.gov/records-mgmt/handbook/records-mgmt-language.html

12 例如在國家檔案和管理政策指南中找到的 https://www.archives.gov/records-mgmt/policy/universalemrequirements

9 結論 (Conclusions)

區塊鏈技術是一種具有潛在組織應用潛力的新工具,無需中央機構即可實現安全交易。從 200913 年開始,隨著比特幣利用區塊鏈技術,基於區塊鏈技術的解決方案越來越多。

第一個應用程序是電子現金系統,分發包含所有交易的全球分類帳。這些交易使用加密散列進行保護,交易使用非對稱密鑰對進行簽名和驗證。交易歷史有效且安全地記錄一系列事件,任何試圖編輯或更改過去交易的嘗試也需要重新計算所有後續交易塊。

區塊鏈技術的使用仍處於早期階段,但它建立在廣泛理解和合理的密碼學原理之上。目前,圍繞該技術進行了大量炒作,並提出了許多建議的用途。展望未來,炒作可能會消失,區塊鏈技術將成為另一種可以使用的工具。

正如本出版物中詳述的那樣,區塊鏈依賴於現有的網絡、加密和記錄保存技術,但以一種新的方式使用它們。重要的是,組織能夠查看這些技術以及使用它們的優點和缺點。一旦區塊鏈被實施並被廣泛採用,改變它可能會變得困難。一旦數據被記錄在區塊鏈中,即使出現錯誤,該數據通常也會永遠存在。使用區塊鏈作為數據層的應用程序解決了這樣一個事實,即無法通過使後面的塊和交易充當對較早的塊和交易的更新或修改來更改實際的區塊鏈數據。這種軟件抽象允許修改工作數據,同時提供完整的更改歷史記錄。對於某些組織而言,這些是理想的功能。對於其他人來說,這些可能是阻礙採用區塊鏈技術的交易破壞者。

區塊鏈技術仍然是新的,組織應該像對待任何其他技術解決方案一樣對待區塊鏈技術——僅在適當的情況下使用它。

13 雖然比特幣白皮書:點對點電子現金系統於 2008 年發布,但實際的比特幣網絡要到 2009 年才推出。